提供形態:クラウド Cloud Access Service

認証セキュリティ強化の重要性

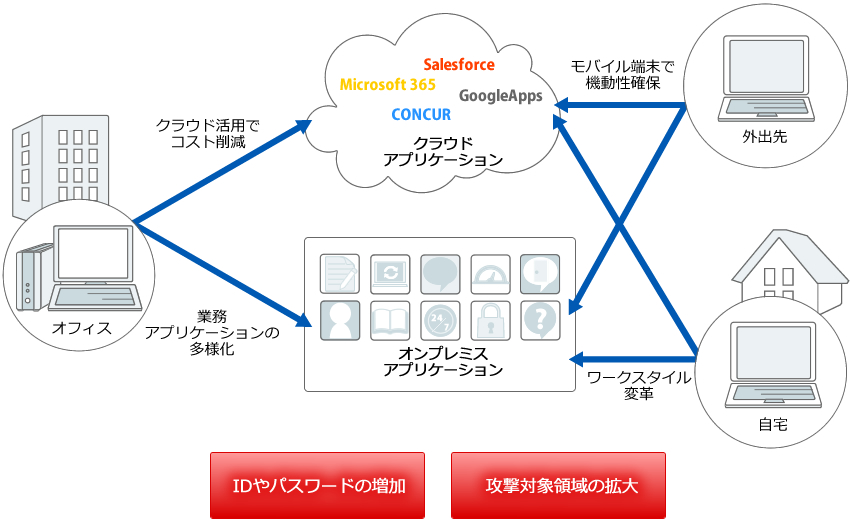

企業ではオンプレミスやクラウドサービスに問わず、業務ごとに様々なアプリケーションを利用しております。また、多様な働き方に合わせて、社内だけでなく社外からもそれらのアプリケーションにアクセスする機会が増えています。Cloud Access Service(CAS)とは

RSAが提供する、クラウド環境を利用した認証サービスプラットフォームです。登録されたポリシーに基づいて、ユーザーに多要素認証(MFA)を要求します。クラウドシフトが進む中、ユーザーは様々なアプリケーションやサービスを、会社だけでなく自宅などのリモート環境から利用することが増えています。RSA社のCloud Access Serviceを利用することで、クラウドアプリケーションの認証からオンプレミスのネットワークに接続するためのSASEやVPN機器の認証まで一元的に管理し、セキュアな環境を整えられます。

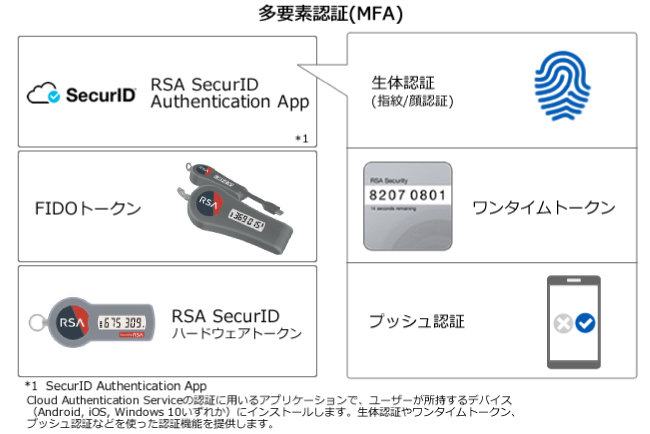

選択肢が広がった多要素認証

Cloud Access Serviceを導入することで、従来RSAより提供されてきたSecurIDトークンによるワンタイムパスワード認証に加え、モバイルアプリケーションを使用した生体認証やFIDOトークンなど、多くの認証方法を利用できます。

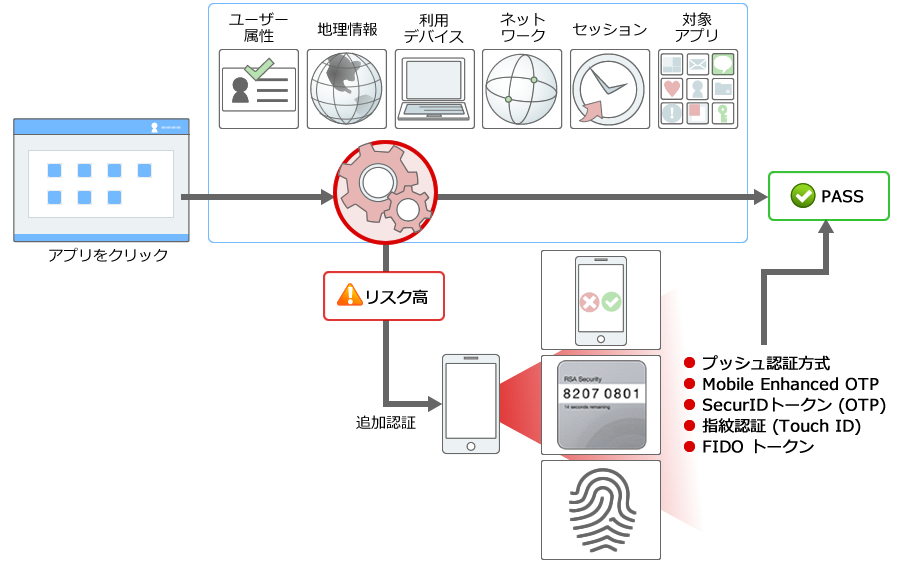

アクセスポリシーによるリスク分析

アクセスポリシーによって、ユーザーのログイン可否の判定や、要求する追加認証の方式を選択できます。例えば、「社外からのアクセス時は指紋認証を必須とする」、「重要度の高いアプリケーションは社内外のアクセスを問わず、SecurIDトークンの認証を必須とさせる」など、ルールベースでのリスク分析の実施が可能です。

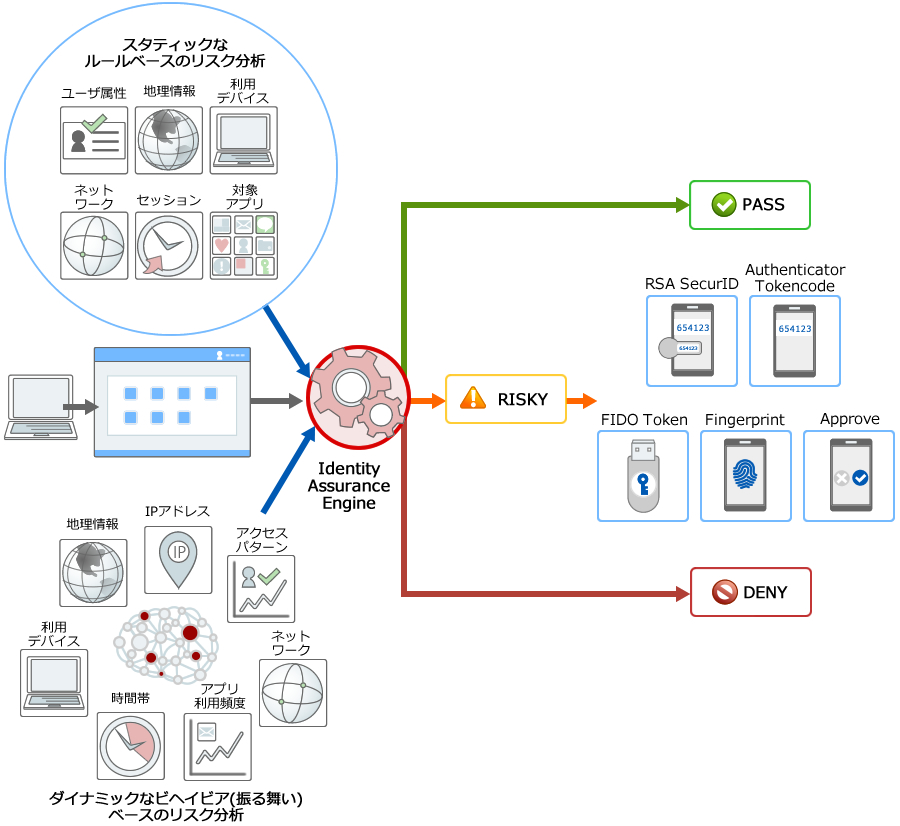

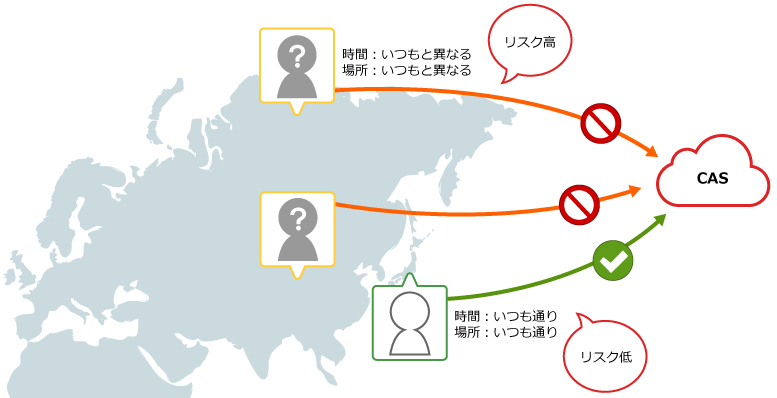

ビヘイビアベースによるリスク分析

Cloud Access Serviceではルールベースのリスク分析に加え、ビヘイビアベースのリスク分析が可能です。ビヘイビアベースの分析では、ユーザーの振る舞いに関するデータを蓄積し、これに基づき分析エンジンがリアルタイムで分析・評価を行います。その結果、「“いつもの”アクセスパターンと異なる」との判定結果が出れば、追加認証を要求、あるいは、ログインを拒否することができます。これにより、毎回ユーザーが追加認証を要求されることなく、リスクが高いと判定された場合のみ追加認証やログイン拒否といった動作となり、利便性と高いセキュリティを兼ね備えたワンランク上の認証を実現できます。

Cloud Access Serviceはユーザーの振る舞いを学習する要素として、以下のデータを収集します。

- IPアドレス

- 接続元の国、位置情報

- 利用デバイス情報(OS種別など)

- アクセス日時(時間および平日か週末かの情報)

- アプリの利用状況

- 連続で認証が失敗している

- 複数のデバイスから同時にアクセスしている

- 同一のデバイスで複数のユーザーがアクセスしている

- 複数のユーザーが同一IPでアクセスしている

例えば、今まで日中に日本国内からしかログインしてこなかったユーザーが、突如として夜間に国外からログインを試行した場合、“リスクが高いアクセスである“と認識してアクセスを拒否します。

RSA Authentication Managerとの連携

Cloud Access Serviceは、オンプレミス環境の認証サーバーAuthentication Managerと連携できます。既にAuthentication Managerを利用されているお客様は、クライアントや連携機器に変更を加えることなく、追加で多要素認証(MFA)やアクセスポリシーに基づく認証機能を追加することが可能です。お客様システムとの連携方式・構成

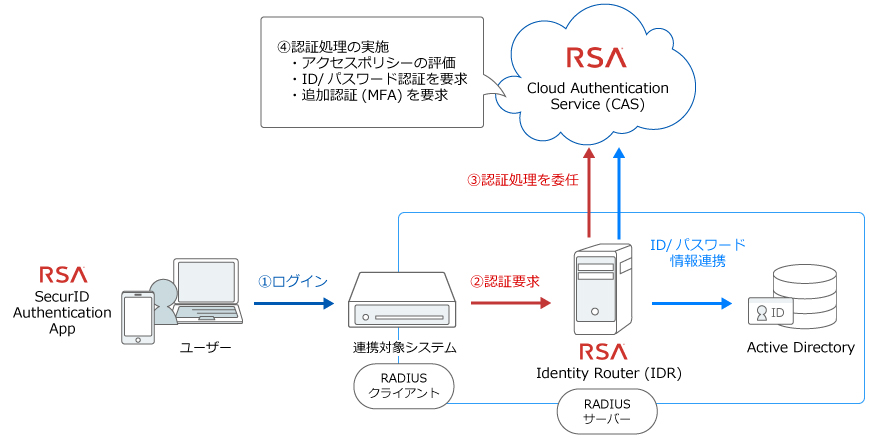

Cloud Access Serviceは、お客様環境にある製品やクラウドサービスなど、様々なシステムとの連携をサポートします。RADIUS連携

連携対象システムがRADIUS認証に対応している場合の構成例です。連携対象システム(RADIUSクライアント)からIDR(RADIUSサーバー)へ認証を行います。

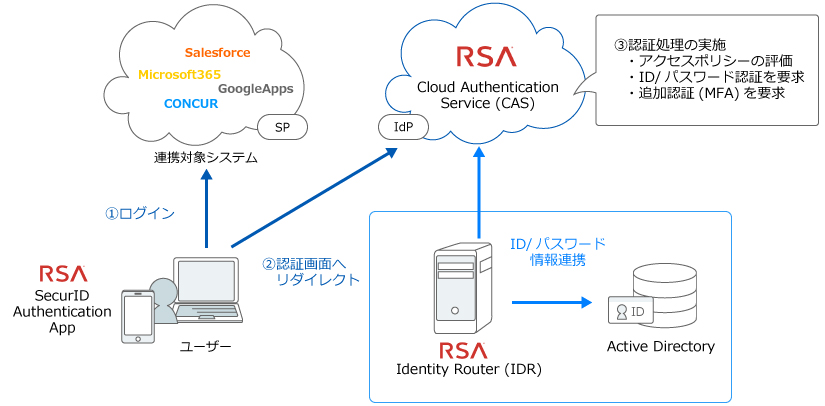

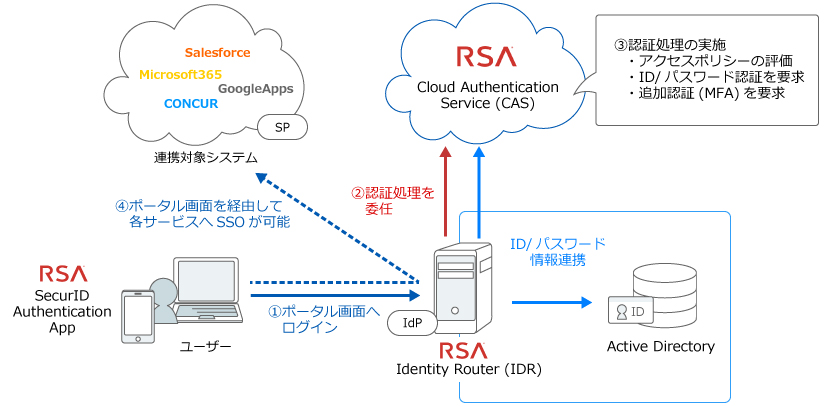

*Identity Router(IDR)とは

クラウド上のCloud Access Serviceと、社内にある保護されたリソース(連携機器)やADとの認証情報のやり取りを中継する機能を持ったサーバーです。本サービスを利用するにあたって、お客様環境に構築が必要なサーバーとなります。

クラウド上のCloud Access Serviceと、社内にある保護されたリソース(連携機器)やADとの認証情報のやり取りを中継する機能を持ったサーバーです。本サービスを利用するにあたって、お客様環境に構築が必要なサーバーとなります。

SAML連携 (クラウドIdP)

連携対象システムがSAML認証に対応している場合の構成例です。※SP-Initiatedに対応

SAML連携(オンプレミスIdP)

連携対象システムがSAML認証に対応している場合の構成例です。※SP-InitiatedおよびIdP-Initiatedに対応

IDR上で提供されるポータル画面を経由して、連携対象のウェブアプリケーション複数へのシングルサインオンが可能です。

IDRシステム要件

IDRは仮想アプライアンスイメージとして提供されます。VMware、Hyper-V、AWS(Amazon Web Services)プラットフォームへの導入に対応しています。VMwareまたはHyper-V

| 仮想マシン構成要件 | 最小要件 | 推奨 |

|---|---|---|

| ディスク容量 | 54 GB | 54 GB |

| メモリ | 8 GB | 16 GB |

| vCPU | 4 | 4 |

| ネットワーク・インターフェース (VMware) | 1つまたは2つのE1000仮想ネットワークアダプタ | 1つまたは2つのE1000仮想ネットワークアダプタ |

| ネットワーク・インターフェース (Hyper-V) | 1つまたは2つの統合ネットワークアダプタ | 1つまたは2つの統合ネットワークアダプタ |

VMwareソフトウェア要件

| ソフトウェア要件 | 条件 |

|---|---|

| VMwareプラットフォーム | VMware ESXi 5.5以降 |

| VMware vSphereクライアント | 上記VMwareプラットフォームでサポートされるバージョン |

Amazon Web Services

| 仮想マシン構成要件 | 要件 |

|---|---|

| インスタンスタイプ | t2.large |

| vCPU | 2 |

| メモリ | 8 GB |

| ディスク容量 | 54 GB |

PICK UP

イベント・セミナー

RSA ID Plus (SecurID)に

関するお問い合わせ

テクマトリックス株式会社

東京本社ネットワークセキュリティ事業部

第3営業部

セキュリティプロダクツ営業3課03-4405-7869

テクマトリックス株式会社

西日本支店ネットワークセキュリティ営業課

06-6484-7486

- メールでのお問い合わせ

- sdi-info@techmatrix.co.jp