セキュアコーディングガイドライン

Secure Code Warrior社では、多くの方にセキュアコーディングを理解し、よりセキュアなコードを書いていただくため、セキュアコーディングガイドラインを公開しています。

セキュアコーディングガイドラインでは、OWASP Top 10などのソフトウェアの脆弱性について、その概要と詳細、さらに回避策を短時間で理解していただけるよう、ソースコードの例文を用いて解説しています。

本ページでは、セキュアコーディングガイドラインの概要をご紹介します。

脆弱性一覧

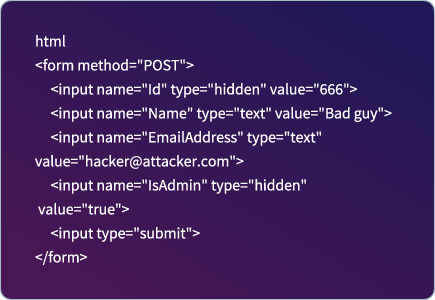

Mass Assignment

| Mass Assignmentは、APIエンドポイントが関連するオブジェクトのどのプロパティをユーザーが変更できるかを制限しないことで発生する脆弱性です。この脆弱性は、バリデーションをすることなく、モデルに HTTP パラメータの自動バインドを許可するライブラリ/フレームワークを使用した場合に発生する可能性があります。オブジェクトへの自動バインドは、時には非常に便利ですが、ユーザーアクセスを許可していないプロパティを持つモデルがある場合はセキュリティの問題が発生する可能性があります。詳細についてはガイドラインをお読みください |

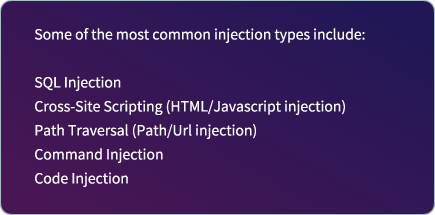

Injection 101

|

最もよく知られる脆弱性の1つに、SQL Injectionがあります。テクノロジーの世界では、SQL Injectionについて聞かない事の方が難しいくらい頻繁に用いられる攻撃手法です。詳細についてはガイドラインをお読みください。 |

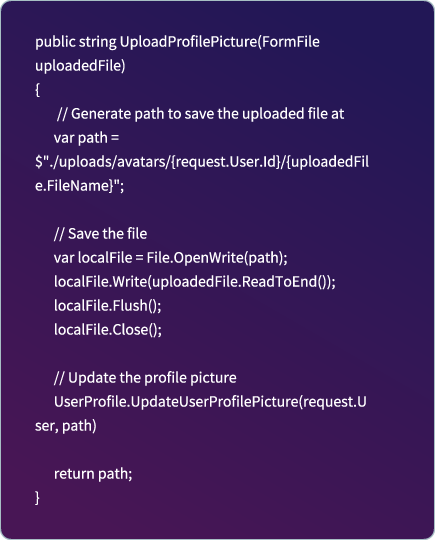

File Upload

| アプリケーションの操作で、(使用目的または保存目的で)ファイルをアップロードする事があります。これは何気ない操作に思えますが、File Uploadの処理には潜在的なリスクがあるため、それを意識して実装する必要があります。詳細についてはガイドラインをお読みください。 |

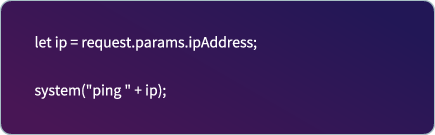

Command Injection

|

Command Injectionが実際にどのように動作するかを理解しやすいように、いくつかの例を挙げて説明します。Command Injectionの脆弱性は、ユーザー入力がオペレーティングシステムのコマンドの一部を使用する場合に発生します。詳細についてはガイドラインをお読みください。 |

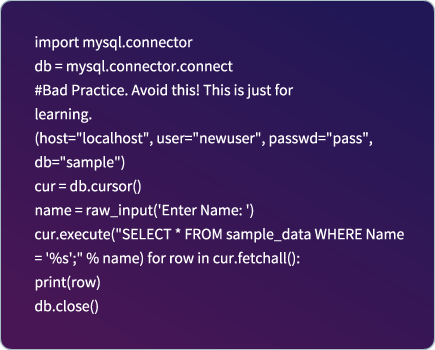

SQL Injection

| SQL Injection (SQLi) は、SQL文にコードを注入して、アプリケーションから重要な情報を抜き取る攻撃です。これはWebセキュリティの脆弱性であり、データベースを操作して、その中から重要な情報を抽出するための最も一般的なハッキング手法です。詳細はガイドラインをお読みください。 |

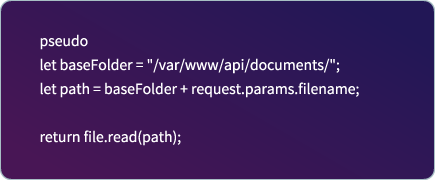

Injection - Path Traversal

| Path Traversalは、最も良く知られるInjection系の脆弱性の1つです。これらは、URIの構成 (URL、ファイルパスなど)が意図したルート/パスを指定している事を確認することなくアクセスするようになっている場合に発生する傾向があります。Path Traversalの脆弱性による影響は、発生するコンテキストやシステム全体の堅牢性に大きく依存します。詳細についてはガイドラインをお読みください。 |

【Secure Code Warriorについて】

Secure Code Warriorは、開発者のためのセキュアコーディング学習プラットフォームです。豊富なセキュアコーディング学習プログラムが搭載されており、学習者に合わせたコースを設定できます。また、管理者が学習の進捗や学習内容の定着を確認できるため、組織全体のセキュアコーディングの推進が期待できます。

イベント・セミナー

ニュース・キャンペーン

脆弱性予防プラットフォーム Secure Code Warriorに

関するお問い合わせ

テクマトリックス株式会社

東京本社ソフトウェアエンジニアリング事業部

03-4405-7853

- メールでのお問い合わせ

- scw-info@techmatrix.co.jp