デモサイト

デモサイトでは、個人情報を登録することなく、すぐにSecure Code Warriorの操作感や基本機能の一部をお試しいただけます。

実際のSecure Code Warriorラーニング プラットフォーム上で、脆弱性を含むアプリケーションに対し、攻撃をしてアプリケーションの挙動を確認する、ステップ バイ ステップで課題を解決する といった形でセキュアコーディング学習を無料でお試しいただけます。

以下の【学べる脆弱性の課題一覧】に記載した学習できる各デモサイトをご用意しています。

- 攻撃者目線で脆弱性を学ぶ

- 問題を解く

【学べる脆弱性の課題一覧】

- Cross-site scripting(XSS)- ChatGPTなどで生成するコードで発生するケース

- Spring MvcRequestMatchers

- SQL Injection

- CodeStashBin - パスワードリセット機能の脆弱性

- Trojan Source - 信頼できないソースからのコンポーネントの使用

- Apache Path Traversal - 既知の脆弱なコンポーネントの使用

- Psychic Signatures - 既知の脆弱なコンポーネントの使用

- Log4j - 既知の脆弱なコンポーネントの使用

学べる脆弱性の課題

Cross-site scripting(XSS) - ChatGPTなどで生成するコードで発生するケース

近年、多くの開発者がChatGPTなどのAIコーディングアシスタントを利用して効率的にコードを作成しています。スタンフォード大学の研究によると、AIコーディングアシスタントが生成したコードには脆弱性が含まれる可能性が高いにも関わらず、開発者は、コードが安全であると確信する傾向があることがわかりました。このミッションでは、大規模言語モデル(LLM)で馴染みのあるインターフェイスを用いて、2023年11月下旬に実際に生成されたコード・スニペットを分析しながら、意図した目的に使用された場合の潜在的なセキュリティの落とし穴が無いかを確認することができます。AIコーディングアシスタントが生成したコードを調査してみてください。

Cross-site scripting(XSS) デモサイトへ>>

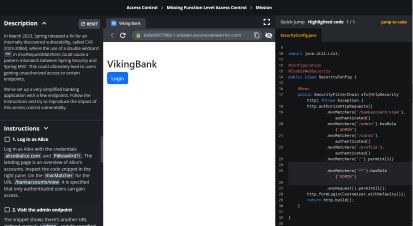

Spring MvcRequestMatchers

2023年3月に、Springは内部で発見した脆弱性の修正版をリリースしました。この脆弱性は、CVE-2023-20860と呼ばれ、mvcRequestMatchersで二重ワイルドカード ** を使用すると、Spring SecurityとSpring MVCの間でパターンの不一致を発生させる可能性があります。これにより、ユーザーによって特定のエンドポイントに不正アクセスされる可能性があります。この脆弱性を持ついくつかのエンドポイントを備えた簡易的な銀行アプリケーションのデモサイトが用意されています。このアクセス制御の脆弱性がもたらす影響を体感してみてください。

Spring MvcRequestMatchers デモサイトへ>>

SQL Injection

SQL Injection デモサイトへ>>

CodeStashBin - パスワードリセット機能の脆弱性

CodeStashBin デモサイトへ>>

Trojan Source - 信頼できないソースからのコンポーネントの使用

Trojan Source デモサイトへ>>

Apache Path Traversal - 既知の脆弱なコンポーネントの使用

Apache Path Traversal デモサイトへ>>

Psychic Signatures - 既知の脆弱なコンポーネントの使用

Psychic Signatures デモサイトへ>>

Log4j - 既知の脆弱なコンポーネントの使用

Log4j デモサイトへ>>

【Secure Code Warriorについて】

Secure Code Warriorは、開発者のためのセキュアコーディング学習プラットフォームです。豊富なセキュアコーディング学習プログラムが搭載されており、学習者に合わせたコースを設定できます。また、管理者が学習の進捗や学習内容の定着を確認できるため、組織全体のセキュアコーディングの推進が期待できます。

イベント・セミナー

ニュース・キャンペーン

脆弱性予防プラットフォーム Secure Code Warriorに

関するお問い合わせ

テクマトリックス株式会社

東京本社ソフトウェアエンジニアリング事業部

03-4405-7853

- メールでのお問い合わせ

- scw-info@techmatrix.co.jp