テクマトリックス インシデント対応サービス

セキュリティインシデントへの緊急対応・侵害調査

標的型攻撃をはじめとするサイバー攻撃やマルウェア感染、外部からの自社情報の漏洩を指摘される等発生したセキュリティインシデントに対しテクマトリックスのセキュリティアナリストがその初動対応から侵害調査、事態の終息まで対応致します。

- フォレンジック

- インシデントレスポンス

PICK UP

|

|

|

|

|

|

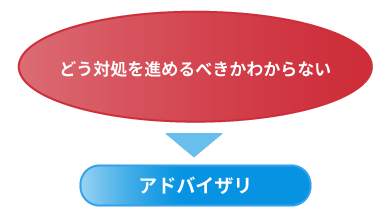

1次対処と今後の調査計画を支援します。【目的】

【ポイント】被害の拡大を阻止することが必要です。インシデント対応への豊富な知見と実績で早期対処を支援します。 |

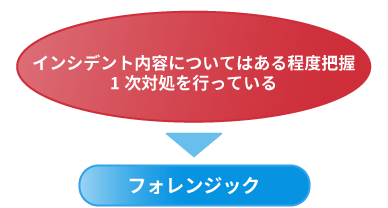

フォレンジックとは、電子データに残された情報から 過去にどのようなことが起きたのかをつきとめる技術(調査)のことです。【目的】

【ポイント】詳細な調査にはコストと時間を要します。対象を的確に絞り、コストや時間を圧縮するためにはインシデント対応に精通したナレッジとノウハウが必要です。 |

|

|

| インシデント対応サービスのサービスメニューは『アドバイザリ』と『フォレンジック』の2つから構成されております。 サービスメニューにより調査対象や内容が異なります。 2つのサービスを合わせてのご利用や何れかのサービスのみのご契約が可能となっております。 |

|

| サービス メニュー カテゴリ |

提供内容 | 調査分析対象 |

|---|---|---|

| アドバイザリ |

|

セキュリティ製品ログ調査

|

| フォレンジック |

|

被疑端末調査

|

弊社のインシデント対応サービスの特長

セキュリティに対する豊富な知見を持つセキュリティスペシャリストによる対応・調査や対応は、SANSの高度なセキュリティ資格(GCFA等)を保有するスペシャリストが対応します

世界中のメーカーや監査法人、軍隊、法執行機関などで幅広く利用されているフォレンジックツールを活用

・高機能なフォレンジックツール「X-Ways Forensics」を利用し迅速且つ詳細に解析

SOC運営において過去に得られた数々のIoC情報や最新の脅威事例等を活用

お問い合わせからご契約までの流れについて

- 電話・Webフォームよりお問い合わせいただいた後、サービス紹介資料(本書)とヒアリングシートを送付します。

- ヒアリングシートをご記入いただき、お打ち合わせの候補日とともに返送ください。

- リモート会議ツール(TeamsやZoom等)にてお打ち合わせを実施します。

- ヒアリングシートの確認や見積算出に必要な情報を確認させていただきます。

- 御見積書およびサービス約款を送付します。

- 貴社書式での注文書にてご発注ください。

- サービス紹介資料を参照ください。

サービスの費用について

「アドバイザリ」及び「フォレンジック」でそれぞれ個別見積を行います。内容により変動します。※ 詳細は弊社担当者までお問い合わせください。

Emotetに感染してしまったお客様へ

■ Emotetとは

EmotetはOfficeファイル内の不正なマクロを実行することで感染するマルウェアです。マクロを実行することで悪意のあるペイロードをダウンロード、実行することで感染します。

Emotetに感染すると、情報漏洩やランサムウェアなどの他マルウェアへの感染や、スパムメールの送信を行ったりする被害が報告されております。

感染まで多段階の手法を使っていることから、入念に対策された環境ではいずれかの感染フェーズで遮断され、感染まで至っていない場合があります。

感染した場合は、落ち着いて以下の対処法を実施してください。

■ Emotetの現状について

Emotetは2014年に登場したマルウェアとなっており、当初金融機関などを標的とした情報窃取型マルウェアとして広まりました。2015年~2020年の間で情報漏洩、他マルウェアへの感染、スパムメールの送信といった機能を実装した、現在知られているEmotetへ進化しました。

2021年1月にはFBIやEuropolなどの国際的な法執行機関によりEmotetのコマンド&コントロール(C2)サーバの大規模なテイクダウンが行われました。これにより多くのC2サーバが押収され一時的にEmotetは停止しました。

しかし2021年後半から現在にかけて、再びEmotetは活動を再開している状況となりますので、以下の対処法をご検討ください。

■ 感染を確認してみましょう

1. Emocheckを使ってみましょうEmocheckとはJPCERT/CCが公開しているEmotet感染有無を確かめるツールです。

以下リンクで公開されているEmocheckをEmotet感染が疑われる端末上で実行し、結果を確認します。

ツールは更新される場合がありますので、以下で公開されている最新のバージョンを使用することを推奨します。

https://github.com/JPCERTCC/EmoCheck/releases

2. 通信先を確認しましょう

感染が疑われる端末上から接続を試みている外部IPアドレスがある場合、その接続先IPアドレスがEmotetに関するものかを確認することができます。

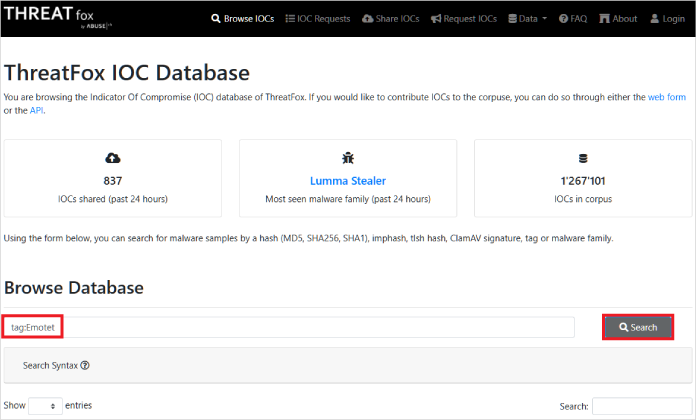

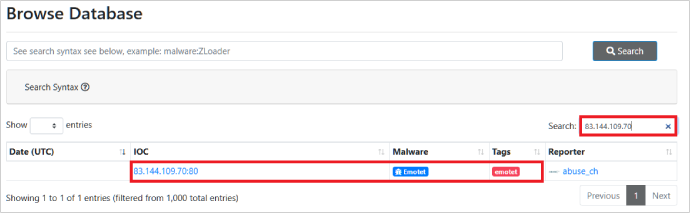

例えばThreatFoxなどでは、マルウェア種別から接続先IP情報が確認できます。

① 以下サイトへアクセスし、「tag:Emotet」と指定し、「Search」をクリックします。

https://threatfox.abuse.ch/browse/

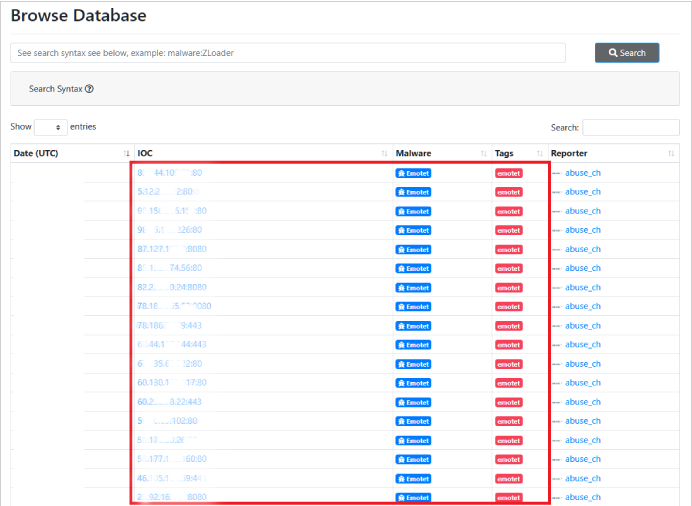

② Emotetが接続することが知られているIPアドレス:ポートが多数表示されます。

③ 検索したいIPアドレスを「Search:」に入力します。

調査対象のIPアドレスがEmotetに関連するものであれば、以下のようにIOC情報として確認することができます。

この場合Emotetに感染している可能性が高いため、下表に示す対応をご検討ください。

| 対応順番 | 項目 | 対応内容 |

|---|---|---|

| 1 | 被害拡大防止 |

|

| 2 | 情報収集 |

|

| 3 | 調査・分析※1 |

|

| 4 | 対応 |

|

※1 セキュリティ製品の検知情報に頼った調査にとどまるため、感染端末上で発生した事実を正確に特定することはできません。より正確に根本原因を調査するためには専門家によるフォレンジック調査を実施する必要がございます。

■ セキュリティインシデント発生時の届出について

- マルウェア感染や不正アクセス等のセキュリティインシデントが発生した場合、被害の大きさに関わらず、警察、IPA、JPCERTの3つの機関に届出することを推奨します。

- 届け出は義務ではございませんが、情報を提供することにより被害の拡大防止に役立ったり、必要な対策方法についてアドバイスをもらえる可能性がございます。

- 報告タイミングに決まりはございませんが、フォレンジック等による根本原因の調査を行い事象や原因を特定してから情報提供を行った方がより有意義な報告となります。

- 各機関への届出方法は、以下をご参照ください。

| 連携先 | URL | 届出方法 |

|---|---|---|

| 警察 | https://www.npa.go.jp/bureau/cyber/soudan.html |

|

| IPA | https://www.ipa.go.jp/security/outline/todokede-j.html |

|

| JPCERT/CC | https://www.jpcert.or.jp/form/#mail |

|

ランサムウェアに感染してしまったお客様へ

■ ランサムウェアとは

感染端末上のファイルを暗号化し、復号のために身代金を要求するマルウェアです。昨今ではRaaS(Ransomware as a Service)と呼ばれるランサムウェアをサービスとして提供するビジネスプラットフォームが活用されていることから、プログラムなどに全く詳しくない人でもユニークなランサムウェアを作成することが可能となっています。 このようにランサムウェア活用の敷居が低くなったことで攻撃者に頻繁に利用されるようになったことから、年間を通して継続的にインシデント被害が報告されているマルウェアとなります。

ランサムウェアに対する感染を予防することはもちろん、感染後の対応についても認識しておく必要があります。

落ち着いて以下対応を実施してください。

■ 感染が確認できた場合の一次対応を実施しましょう

| 対応順番 | 項目 | 対応内容 |

|---|---|---|

| 1 | 被害拡大防止 |

|

| 2 | 情報収集 |

|

| 3 | 調査・分析※1 |

|

| 4 | 対応 |

|

※1 セキュリティ製品の検知情報に頼った調査にとどまるため、感染端末上で発生した事実を正確に特定することはできません。より正確に根本原因を調査するためには専門家によるフォレンジック調査を実施する必要がございます。

■ 暗号化されたファイルの復旧について

- 暗号化されたファイルの復旧は困難を極めます。サーバやパソコンを再構築後にバックアップしていたファイルからの復旧を検討ください。

- 暗号化されたファイルを復旧したい場合、「No More Ransom」などから復号ツールを取得することができる可能性がまれにあります。

https://www.nomoreransom.org/ja/index.html

■ セキュリティインシデント発生時の届出について

- マルウェア感染や不正アクセス等のセキュリティインシデントが発生した場合、被害の大きさに関わらず、警察、IPA、JPCERTの3つの機関に届出することを推奨します。

- 届け出は義務ではございませんが、情報を提供することにより被害の拡大防止に役立ったり、必要な対策方法についてアドバイスをもらえる可能性がございます。

- 報告タイミングに決まりはございませんが、フォレンジック等による根本原因の調査を行い事象や原因を特定してから情報提供を行った方がより有意義な報告となります。

- 各機関への届出方法は、以下をご参照ください。

| 連携先 | URL | 届出方法 |

|---|---|---|

| 警察 | https://www.npa.go.jp/bureau/cyber/soudan.html |

|

| IPA | https://www.ipa.go.jp/security/outline/todokede-j.html |

|

| JPCERT/CC | https://www.jpcert.or.jp/form/#mail |

|

イベント・セミナー

ニュース・キャンペーン

テクマトリックス インシデント対応サービスに

関するお問い合わせ

テクマトリックス株式会社

東京本社ネットワークセキュリティ事業部

TPS推進室

インシデント対応サービス03-4530-9563

- メールでのお問い合わせ

- response@soc.techmatrix.co.jp