Pentera

CTEMを体現する自動ペネトレーションテストプラットフォーム

Penteraは、CTEM(Continuous Threat Exposure Management)の概念に則り、組織のIT環境全体に対し、エクスプロイト攻撃を模倣した自動化ペネトレーション(侵入)テストを行うことで、脅威を継続的に監視、評価します。

また優先すべき根本原因を特定した上で、リスクの早期修復を支援することができます。

- CTEM

- ペネトレーションテスト

- 脆弱性

企業や組織へのサイバー攻撃が年々複雑、且つ巧妙化しています。

さらに、人工知能(AI)や機械学習を悪用した攻撃者による高度で予測困難な攻撃手法が増加しており、大きな脅威に直面しています。このような状況下では、従来のセキュリティ対策だけでは防御が難しく、最新のサイバー攻撃の脅威への耐性を評価できるソリューションが求められています。

Penteraは、CTEM(Continuous Threat Exposure Management)の概念に則り、組織のIT環境全体に対し、エクスプロイト攻撃を模倣した自動化ペネトレーション(侵入)テストを行うことで、脅威を継続的に監視、評価します。また優先すべき根本原因を特定した上で、リスクの早期修復を支援することができます。

さらに、人工知能(AI)や機械学習を悪用した攻撃者による高度で予測困難な攻撃手法が増加しており、大きな脅威に直面しています。このような状況下では、従来のセキュリティ対策だけでは防御が難しく、最新のサイバー攻撃の脅威への耐性を評価できるソリューションが求められています。

Penteraは、CTEM(Continuous Threat Exposure Management)の概念に則り、組織のIT環境全体に対し、エクスプロイト攻撃を模倣した自動化ペネトレーション(侵入)テストを行うことで、脅威を継続的に監視、評価します。また優先すべき根本原因を特定した上で、リスクの早期修復を支援することができます。

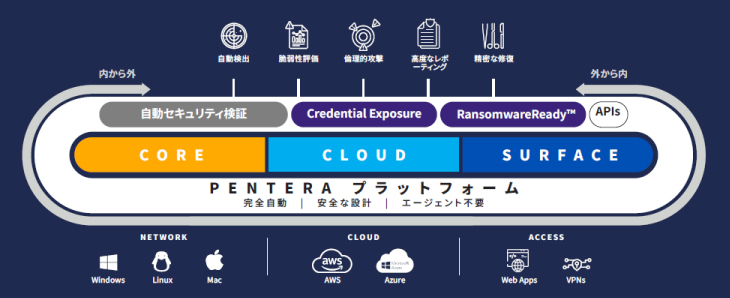

自動セキュリティ検証(Automated Security Validation)プラットフォーム

Penteraは、実際のサイバー攻撃をベースに組織のセキュリティ耐性を継続的に検証することができるプラットフォームです。Penteraを使用することで日々新たに発見される脅威をベースとした疑似的な攻撃を自動で実施し、最新の脅威に対する組織のセキュリティ耐性の可視化と、効果的な対策の優先順位付けすることができます。

ペネトレーションテストをタイムリー且つ広範囲に

Penteraの自動セキュリティ検証プラットフォームを使用することで、ペネトレーションテストの内製化を実現することができます。これまでペネトレーションテストは専門業者への依頼が必要であり、テスト費用も高額で限定的なIT資産へのテストを行っているケースが多く見受けられますが、Penteraを使用することで自動的且つ継続的なペネトレーションテストの実施及び組織のネットワーク内での広範囲のテストを実現することができます。

Penteraのプラットフォーム

- Pentera Core:内部ネットワークを検証

- Pentera Cloud:クラウド環境を検証

- Pentera Surface:外部アタックサーフェスを検証

製品・サービスの特長

- 実際の攻撃を基にした侵入テスト

攻撃者が行うエクスプロイト攻撃を模倣し、悪用可能な脆弱性を特定したり、取得したクレデンシャル(認証情報)を使用したログイン検証を実施します。 - 対処すべきリスクの可視化

MITRE(米国の非営利組織)が定義するATT&CKテクニックに従い、成功した攻撃手法や攻撃パスを可視化することで、優先すべき根本原因を特定し、その修復を支援します。 - 継続的なCTEMの運用

CTEMの運用手順である、「発見」、「評価」、「改善」を継続的に反復できるよう、専門スキルが不要で自動化されています。

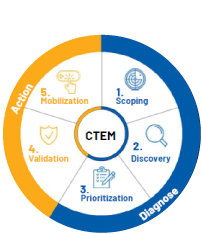

CTEM(Continuous Threat Exposure Management)とは

CTEMは継続的な脅威エクスポージャー管理という意味を持つアプローチを指します。精度の高い脅威分析と迅速な対応により、組織はサイバー攻撃などのあらゆる脅威から守るとともに、ビジネスの継続性を保つ必要があります。

具体的には、IT資産のアクセス可能性・外部への露出度・悪用される可能性を継続的に評価するものです。脅威のベクトルや組織の中長期的な方針に合わせて評価と修復を行います。これにより、脆弱性や脅威が明確になり、セキュリティリスクの可視化や管理が可能となります。

(※リスク=情報資産価値×脆弱性×脅威)

CTEMによる5つのステップを持続的に運用する取り組み

- スコープ設定(Scoping)

CTEMを適用させる範囲を設定する。 - 発見(Discovery)

IT資産とそのリスク概要を検出する。(脆弱性、設定ミス、未把握の資産等) - 検証(Validation)

攻撃者目線で、脅威がどう悪用されるか、現状の対策が有効か検証。 - 動員(Mobilization)

組織の連携体制整備やエスカレーションの見直しを行い、組織としてのビジネス戦略の最適化を進める。

イベント・セミナー

ニュース・キャンペーン

Penteraに

関するお問い合わせ

テクマトリックス株式会社

東京本社ネットワークセキュリティ事業部

第3営業部

セキュリティプロダクツ営業2課03-4405-7814

- メールでのお問い合わせ

- pentera-sales@techmatrix.co.jp