PoVの支援サービス

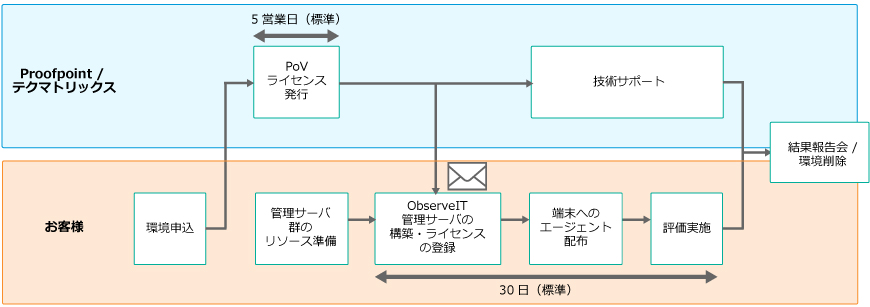

PoV (Proof of Value) 実施の流れ

- PoVを実施する前に目的の設定をしていただく必要があります。(以下、目的例)

- 次に、目的達成に向けた検証項目を計画する必要があります。

検証項目:(1)管理・展開、(2)可視性・調査、(3)検知・対処、(4)運用面

| 端末、NWインフラに対する 影響の確認 |

機能確認 ログ収集/可視化/対処 |

本番展開を見据えた 運用設計 |

|---|---|---|

|

|

|

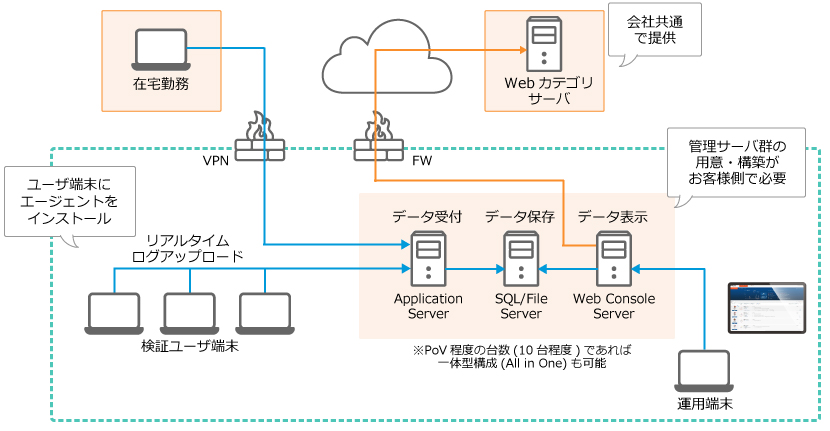

PoV実施の概要図

イベント・セミナー

Insider Threat Management (旧ObserveIT)に

関するお問い合わせ

テクマトリックス株式会社

東京本社ネットワークセキュリティ事業部

第3営業部

セキュリティプロダクツ営業1課03-4405-7814

テクマトリックス株式会社

西日本支店ネットワークセキュリティ営業課

06-6484-7486

- メールでのお問い合わせ

- pfpt-info@techmatrix.co.jp