エンドポイント可視化

本コラムは、Forescout のエンドポイントの可視化を検証し、評価した結果を公開します。

- Forescoutにおけるエンドポイント可視化とは?

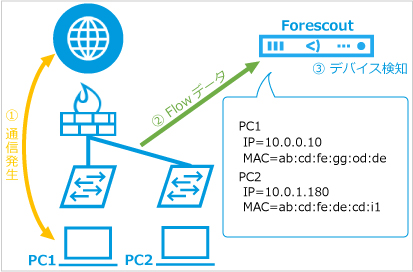

- Discover(検知)について

-1 Flowデータからの検知

-2 Switch連携による検知

-3 パケットキャプチャによる検知 - Classification(分類)について

- Inspection(調査)について

-1 WindowsでのInspection(調査)

-2 Linux/MacでのInspection(調査) - コンプライアンスチェック

- まとめ

1 Forescoutにおけるエンドポイント可視化とは?

Forescoutは企業ネットワークに接続しているIPアドレスを持つ端末(PC・サーバ・プリンタ等)をDiscover(検知)し、そのデバイス種別ごとにClassification(分類)します。その上でWindows・Linux・Macについてはインストールされているアプリケーション情報や動作しているプロセス等のプロファイル情報をAgentlessでInspection(調査)することが可能です。企業ネットワークに接続しているIP端末を分類分けし、Windows等についてはAgentlessでプロファイル情報を取得して現在の状態を確認できるようにすること、これがForescoutによる”エンドポイント可視化”です。(Agentをインストールすることにより接続されたUSBデバイスの検知等が可能です。)

Forescoutは可視化した情報を利用し、デバイスのコンプライアンス適合状態のチェックを自動で実施することが可能です。企業ネットワークに接続しているデバイスのコンプライアンス状態と接続位置を把握し、発生したリスクに対して正確に対処することで企業ネットワークの衛生状態を保つことが可能です。

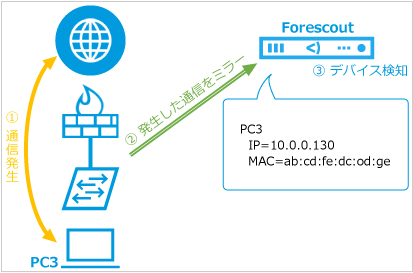

2-1.Flowデータからの検知

ForescoutはSwitchやFirewallからNetFlow v5,v9やIPFIX、sFlowプロトコルを使用したFlowデータを受け取ることが可能です。

Flowデータからは送信元IP・MAC、宛先IP・MACと解放されているポート番号を識別し、エンドポイントを検知します。

Flowデータからは送信元IP・MAC、宛先IP・MACと解放されているポート番号を識別し、エンドポイントを検知します。

図1 Flowデータによるデバイス検知

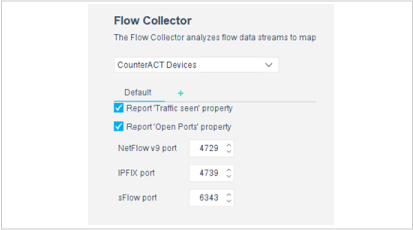

Forescout側で必要な設定はFlowデータ受け取り用のポート番号を指定するのみとなります。(図2 ForescoutにおけるFlowデータ受信用設定)

Forescoutにて扱えるFlowデータのプロトコルは以下となります。

Forescoutにて扱えるFlowデータのプロトコルは以下となります。

- NetFlow v5, v9

- IPFIX

- sFlow

図2 ForescoutにおけるFlowデータ受信用設定

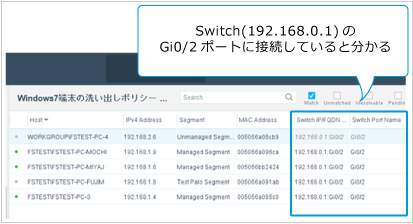

2-2.Switch連携による検知

ForescoutはL3 Switchと連携することで、L3 Switch内部のARPテーブルを参照し、エンドポイントを検知することが可能です。

Switchと連携するためには、Switchの読み取り権限が必要です。具体的には以下の情報をForescoutに登録する必要があります。

Switchと連携するためには、Switchの読み取り権限が必要です。具体的には以下の情報をForescoutに登録する必要があります。

- SwitchのIPアドレス

- SwitchのTelnet/SSH ログイン資格情報

- SwitchのSNMP Read用 Community情報(v1、v2) or 資格情報(v3)

図3 接続位置が確認できるデバイス情報

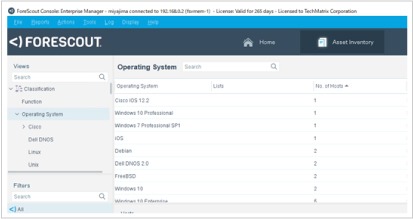

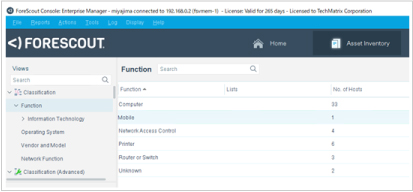

3 Classification(分類)について

Forescoutはデバイスを検知した後、Nmap及びNBTScanner[NetBIOS scanner]によってデバイスをActiveに調査します。その調査結果と、NetFlowやミラーパケットから取得したポート情報等からデバイスの種別とOSを類推し、分類分けします。

デバイスの種別は図5のように分類分けされます。

デバイスの種別は図5のように分類分けされます。

図5 デバイス種別の分類結果

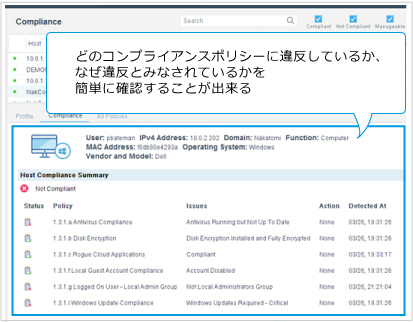

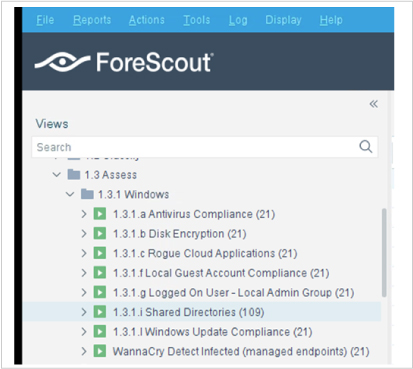

5 コンプライアンスチェック

WindowsやLinux/Macの詳細な情報を取得できるようにした後、Forescoutではデバイスのコンプライアンスチェックを自動で行うことが可能です。

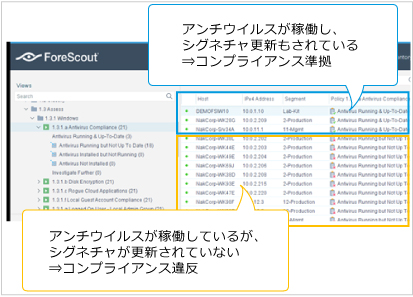

例えば、アンチウイルスの状態やディスクの暗号化状態、アプリケーションの稼働状態を確認するポリシーを作成することで、これらのチェックを自動化し、ポリシー違反の端末をリアルタイムで見つけ出すことが可能です。(図7 デバイス一覧)

例えば、アンチウイルスの状態やディスクの暗号化状態、アプリケーションの稼働状態を確認するポリシーを作成することで、これらのチェックを自動化し、ポリシー違反の端末をリアルタイムで見つけ出すことが可能です。(図7 デバイス一覧)

図7 デバイス一覧

試しにアンチウイルスのコンプライアンス状態を確認するポリシーを見てみると、3台のPCのみコンプライアンスに準拠していることが容易に分かります。

また、コンプライアンスに準拠していない端末の状態も明らかにできます。(図8 アンチウイルスのコンプライアンスポリシー確認結果)

また、コンプライアンスに準拠していない端末の状態も明らかにできます。(図8 アンチウイルスのコンプライアンスポリシー確認結果)

図8 アンチウイルスのコンプライアンスポリシー確認結果

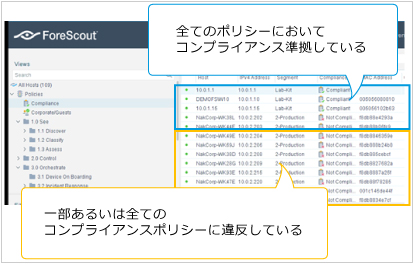

複数のコンプライアンスポリシーを作成した場合は、デバイスのコンプライアンス準拠状況を総合的に確認できます。(図9 複数のコンプライアンスポリシー確認結果)

図9 複数のコンプライアンスポリシー確認結果

6 まとめ

Forescoutでは企業ネットワークに接続しているIPを持つデバイスを見つけることが出来るため、野良端末の接続状況を確認することが可能です。またWindowsやLinux/Macについてはデバイスの詳細な情報を自動かつリアルタイムで確認することが可能です。取得した詳細な情報はコンプライアンス準拠状態などの衛生状態の確認に用いることができ、非衛生的な端末が確認された場合は改善するための様々なアクションを実施することが可能です。このようにForescoutは企業ネットワークに接続する端末の状況を可視化することで、企業ネットワーク全体の衛生状態を保つ手助けをします。

イベント・セミナー

資料ダウンロード

Forescout Platformに

関するお問い合わせ

テクマトリックス株式会社

東京本社ネットワークセキュリティ事業部

第2営業部

プラットフォーム営業課03-4405-7816

- メールでのお問い合わせ

- forescout-sales@techmatrix.co.jp